IT Mill Toolkit: framework para crear GUIs

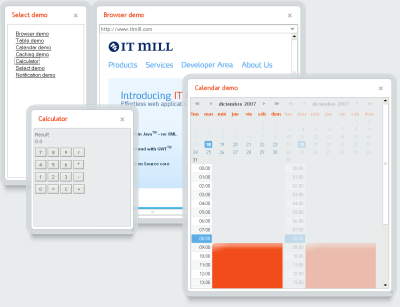

IT Mill Toolkit es un framework open source para crear interfaces de usuario, ofreciendo widgets y herramientas para desarrollar aplicaciones web de alta calidad. Podrás crear RIAs sin tener que preocuparte por imcompatibilidades de navegadores o el DOM de Javascript, tan solo usando herramientas Java.

Además ofrece varios widgets con soporte para AJAX, seguridad para evitar ataques mediante Javascript, está basado en Google Web Toolkit, faclidad para cambiar los estilos y muchas cosas más.

IT Mill Toolkit

VÃa / WebAppers

Groovy es un lenguaje dinámico para la JVM (Java Virtual Machine) que nos permite construir aplicaciones web usando la potencia de Java y añadiendo caracterÃsticas inspiradas en otros lenguajes como Python, Ruby y Smalltalk.

Groovy es un lenguaje dinámico para la JVM (Java Virtual Machine) que nos permite construir aplicaciones web usando la potencia de Java y añadiendo caracterÃsticas inspiradas en otros lenguajes como Python, Ruby y Smalltalk.